Windows10の無用な通信を完全に停止させる方法

以前の記事は以下のページ。

https://ameblo.jp/push-gci/entry-12330135741.html

https://ameblo.jp/push-gci/entry-12458442895.html

上記記事の方法は、windows defenderの機能によって不完全になることがわかった。

最初に参考にしたサイトのページ。そのページを見てから「戦闘」を開始した。

そのサイトで紹介していた二つのソフトで教訓を得た。

windows defenderの機能を無効にしない限り、windows10の無用な通信を完全に停止できない。

もともとwindows10の動作など不満があった。原因を調べ上げるのにwiresharkによるネット監視をXPパソコンで行い、インターネット接続共有でwindows10を観察していた。

パソコン起動時、OSの起動と同時に(黒い画面から)ネットアクセスを始めている。

XPに比べて電源ボタン押してからデスクトップ画面の通知領域のアイコンがすべてそろうまでの時間がノロマ!その原因の一つにOSによる通信があった。それはwindows defenderが起動して活動するために遅いのだ。設定したものが回避されるとか、設定したものが消されるなどをその間にやっていたのだ。

下に『◆マイクロソフトのスパイ通信を傍受するソフトとネット環境』を掲載しておいた。その環境でパソコン起動時と終了時の通信もすべて監視できる。

IPアドレスについては別のページに掲載。ただし、全部じゃない。

最初のきっかけとなったサイトのページの二つのソフトについて。

フリーソフトは二つ使う。

1 Spybot Anti-Beacon

バージョン3.4.8.0

このソフトは、hostsファイルにアクセス先を記述することでDNSの通信を遮断する。したがって、アクセス先へのアクセスは発生しない。

注意点を発見。このソフトで設定を完了してもパソコン起動時には、hostsファイル設定が消えていることがわかった。そのためパソコン起動後、その都度、そのソフトを起動して「protect」ボタンを押して機能させる必要がある。ただし、ログオフだけでは機能は消えない。windows10のv1607で確認。

あるサイトの説明では、「 Spybot Anti-Beacon は常駐するようなアプリではなく 一度 設定 するだけで ブロックが有効になる。 」だが。

ーーーそこでSpybot Anti-Beaconの設定をそっくりいただくことにした。設定の中には、今では役に立たないものもあるが。

Spybot Anti-Beaconを起動、プロテクトを行ってhostsファイルがちゃんと設定されたのを確認後hostsファイルの設定内容をコピーして、Spybot Anti-Beaconは削除。コピーしたhostsファイルの設定をhostsファイルに貼り付け保存。その操作は、メモ帳を管理者で起動して該当のファイルを開いて行う。

2 DisableWinTracking

バージョン3.2.3

このソフトは、windowsファイアーウォールに送信のブロック設定を行う。アクセス先のブロック設定を3つずつ設定している。windows defenderの機能が有効の時にブロック設定が回避されたものは確認していない。

◆windowsファイアーウォール設定

windows defenderの機能が有効の時には、ブロック設定があっても回避されるものがある。設定そのものは削除されない。

手順は、

まず、新しい規則をクリックしてカスタムを選択。

IPアドレスを入力、完了画面が出たら、設定したもののプロパティを開き、「プログラム及びサービス」タブと「アプリケーションパッケージ」タブをそれぞれクリックしてOKボタンを押し、それぞれ適用ボタンを押す。

◆windows defenderおよびOSによるファイアーウォール設定・hostsファイル設定の回避機能

文字通り、設定したものがそのままでも回避されることを確認した。ただし、一部の設定だけであった。wondows10のv1706で確認。

●OSがhostsファイル設定を回避するアクセス先

●windows defenderの機能が有効の時に回避された設定のアクセス先

www.bing.com

ctldl.windowsupdate.com

dmd.metaservices.microsoft.com

go.microsoft.com

bubblewitch3mobile.king.com

sls.update.microsoft.com

settings-win.data.microsoft.com※

watson.telemetry.microsoft.com※

※Spybot Anti-Beaconの設定・・・そういうわけでパソコン起動中にそれらの設定がwindows defender機能中のため通信が行われる。v1607以降のバージョン。

◆windows defenderの機能の完全な無効化・削除

まず、windows defenderの設定でリアルタイム機能を無効にした。

次にwindows defenderの3つのフォルダーのアクセス許可設定=所有権変更を行った。

windows defenderのフォルダーは、Program filesフォルダーに一つ、もう一つのProgram filesフォルダーに一つ、Programdataフォルダーに一つある。すべて削除する。

フォルダーアクセスの設定変更についての参考ページ

windows defenderのフォルダーを自分のアカウントに変更して削除を試みるが、たいていは削除できない。普通の削除ソフトを試したり、古いwindows defenderの削除ソフトを試すがイマイチ。

そこで以下のサイトからロック機能解除機能つきの削除ソフトを使う。

v1607では、フォルダーアクセス権の設定変更で全部削除できた。一部フォルダー名を変更後に出来たものもある。

削除ソフト

IObit Unlocker

そのソフトでロック解除と削除の項目を選んで実行するだけ。

以下の画像は、よくわからないアクセス権の操作を保存しておいたもの。

うまくいけば、パソコンを再起動してもwindows defenderのリアルタイム機能は停止したままになるはず。windows10v1709ではフルコントロールにできても削除ができなかったものもある。

以下の画面は、windows defenderを半殺し状態。windows10v1709のもの。defenderのフォルダーがまだある状態。

レジストリの値だが、ディフェンダーの物を検索して削除したが、アクセス権の設定が必要なものがあった。

defenderのフォルダーごと削除すると以下の画面になった。

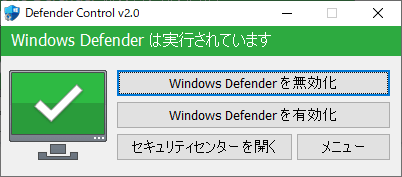

■Defender Control

☆まだ試していないwindows defenderを無効・有効切り替えソフト Defender Control

◆v1607以降意味がなくなったwindows defenderの機能の無効化方法

1 レジストリの設定

無効にした後、パソコン終了、パソコン起動後に設定が消される。現在では無意味。

2 グループポリシーの設定

バージョンが上がると従来通りの設定が不能になった。現在では無意味。

◆マイクロソフトのスパイ通信を傍受するソフトとネット環境

ネットワークアナライザ

wiresharkが最善である。

Wiresharkによる通信監視のネット環境

1 ルーターまたは光端末の設定

2 XPパソコンの2枚のネットワークカードとそれらの設定

3 windows10

接続関係の流れは、インターネット→XPパソコン(wiresharkによる監視)→windows10のパソコン

アクセスポイントをXPパソコンとwindows10パソコンの間に入れれば、無線・有線で複数のパソコンを使える。

インターネット接続共有は、スパイ通信しないXPをルーター代わりにする。

XPパソコンは、二つのネットワークカードを使う。ADSL、光でも設定が必要。

肝要な点は、PPPoE接続は、ルーターではなくXPパソコンで行うことにある。したがって、XPパソコンでインターネットの接続と切断を制御することになる。

一般的な注意事項ーーー自己責任と設定に必要な知識。元に戻したい?ーーークリーンインストールが最も適格だと思う。・・・もともとwindows10は、セカンドパソコン、どうなってもいいのだ。

メインは、いまだにWindowsXP SP3。

============================

パケベックのハンドルネームで以下のブログをやっている。

コメントは、https://ameblo.jp/push-gci/のブログだけで対応することにした。

2019年10月10日。

ameba https://ameblo.jp/push-gci/

fc2 http://keyhole276p3mhz.blog75.fc2.com/

livedoor http://blog.livedoor.jp/push_gci/

ameba https://ameblo.jp/papa-quebeck/

goo http://blog.goo.ne.jp/push-gci

jugem http://papa-quebeck.jugem.jp/

cocolog http://papa-quebeck.cocolog-nifty.com/blog/

hatena https://papaquebeck.hatenablog.com/

============================

ボンクラタワー ハンター9871 これよりマークシート開始

ボンクラータワー ハンター9871 上昇

ボンクラータワー ハンター9871 ポールが見えない

ボンクラータワー ハンター9871 ブリザードだ

ボンクラータワー ハンター9871 うぉぉぉぉぉぉぉ!

ハンター9871 ボンクラータワー あっ!・・・・ハンターっ!

ボンクラータワー ハンター9981 墜落したぞ

ボンクラータワー ハンター9845 どうやって墜落したんだ?!

---------------------------------

AOR AR8200Mk3サーチ結果

43.30→札幌

43.40→札幌

44.45→札幌

46.975→札幌

231.4→札幌

235.2→札幌

240.2→札幌

247.85→札幌

256.85→札幌

257→札幌

258.25→札幌

276.3→札幌 IC-R3ss内部発信 ID-92内部発信

305.7→札幌管制

308→札幌

315.6→札幌

327.6→札幌

354.2→札幌

365→札幌 パソコンノイズ電波

388.9→札幌 パソコンノイズ電波